Auteur:

Laura McKinney

Date De Création:

7 Avril 2021

Date De Mise À Jour:

1 Juillet 2024

Contenu

Peut-être que vous êtes célèbre pour votre talent en informatique, ou vous voulez que les gens pensent à vous de cette façon. Infiltrer (ou pirater) un ordinateur nécessite une compréhension du système informatique, de la sécurité du réseau et du code, donc si les gens voient ce que vous faites et pensée hack, ils seront vite débordés. Vous n'avez rien à faire d'illégal pour prouver que vous piratez; il vous suffit d'utiliser les commandes de base du terminal ou de créer le fichier .bat pour lancer le navigateur Matrix-esque avec une série de caractères pour impressionner vos téléspectateurs.

Pas

Méthode 1 sur 3: utilisation de l'invite de commande

Ouvrez la fonction "Exécuter" sur l'ordinateur. Vous pouvez cliquer sur le menu Démarrer et rechercher la fonction «Exécuter», ou faire une recherche régulière sur votre ordinateur avec le mot-clé «Exécuter» et l'ouvrir de cette façon.

- Les utilisateurs Windows peuvent utiliser la combinaison de touches suivante pour ouvrir rapidement la fonction Exécuter: ⊞ Gagner+R

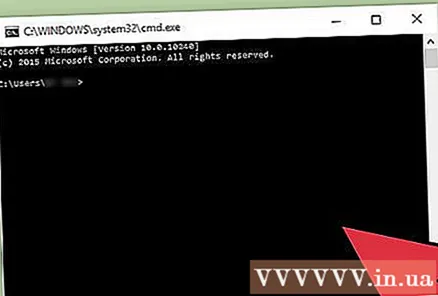

Ouvrez une fenêtre d'invite de commandes. Tapez "Cmd" dans la barre de recherche dans la fenêtre Exécuter. L'invite de commande (ou ligne de commande) apparaîtra, ce programme est un moyen pour les utilisateurs d'interagir avec l'ordinateur via la méthode de saisie de texte.- Utilisateurs Apple vous pouvez ouvrir la ligne de commande du terminal - la version Mac de l'invite de commande - à l'aide de Spotlight ou effectuer une recherche régulière sur votre ordinateur avec le mot-clé «terminal».

Utilisez l'invite de commande ou le terminal pour faire semblant de pirater. Il existe de nombreuses commandes que vous pouvez utiliser sur l'invite de commande Windows et le terminal Apple pour exécuter des tâches ou demander des informations. Les commandes ci-dessous semblent assez impressionnantes, sont inoffensives pour le logiciel et sont tout à fait légitimes.- Utilisateurs Windows peut essayer d'entrer les commandes suivantes, n'oubliez pas d'appuyer sur ↵ Entrez suivez rapidement chaque commande l'une après l'autre pour rendre le processus plus compliqué:

- couleur a

- Cette commande changera le texte de la fenêtre de commande en vert avec un arrière-plan noir. Vous pouvez remplacer la pièce après "couleur" par des chiffres 0-9 ou des lettres A - F pour changer la couleur de la police Invite de commandes.

- dir

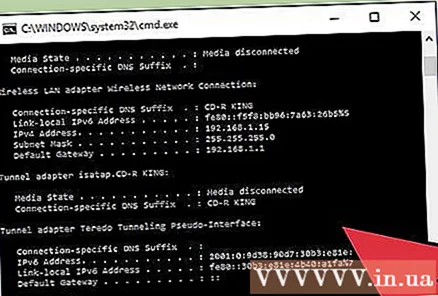

- ipconfig

- arbre

- ping google.com

- La commande Ping vérifiera si un appareil peut communiquer avec un autre appareil sur le réseau (c'est simple, mais tout le monde ne le sait pas). Vous pouvez utiliser n'importe quel site Web, remplacez simplement Google dans l'exemple ci-dessus.

- couleur a

- Avec les ordinateurs AppleVous pouvez utiliser les commandes sûres suivantes pour remplir l'écran d'une série de caractères comme un piratage professionnel. Entrez les commandes suivantes dans la fenêtre Terminal pour obtenir l'effet souhaité:

- Haut

- ps -fea

- ls -ltra

- Utilisateurs Windows peut essayer d'entrer les commandes suivantes, n'oubliez pas d'appuyer sur ↵ Entrez suivez rapidement chaque commande l'une après l'autre pour rendre le processus plus compliqué:

Basculez entre les commandes et les fenêtres. Vous pouvez ouvrir plusieurs fenêtres d'invite de commande ou de terminal, utiliser différentes commandes pour donner l'impression que vous effectuez de nombreux processus extrêmement complexes et sans rapport en même temps. publicité

Méthode 2 sur 3: créer un fichier .bat sous Windows

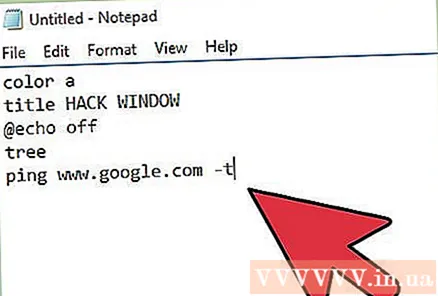

Ouvrez le Bloc-notes. Pour créer un fichier .bat, vous devez composer du texte brut avec l'éditeur et l'enregistrer pour que l'ordinateur le lise en tant que commande exécutable. Le bloc-notes ou tout autre éditeur de texte de base peut être utilisé pour écrire un fichier .bat.

Composez le processus pour le fichier .bat dans le Bloc-notes. Le texte suivant s'ouvrira dans une fenêtre de police verte intitulée "Hack Window". Pour modifier le titre, vous pouvez modifier le texte après le mot «titre» dans le fichier de notes. La section "@echo off" masquera l'invite de commande, tandis que "tree" affichera l'arborescence des répertoires pour rendre le processus de piratage plus réaliste. La ligne du bas du texte enverra un ping au serveur de Google, ce qui n'est pas illégal, mais ne fait qu'augmenter la complexité aux yeux des amateurs.Entrez ce qui suit dans un document de note vierge:

- couleur a

titre HACK WINDOW

@Écho off

arbre

ping www.google.com -t

- couleur a

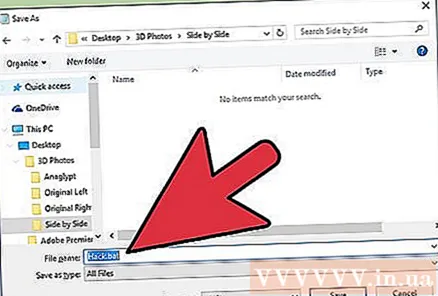

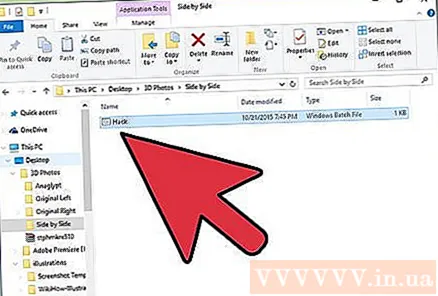

Enregistrez le document sous forme de fichier .bat. Lors de l'enregistrement du fichier, vous devrez sélectionner "Enregistrer sous". Dans la boîte de dialogue qui apparaît, donnez au fichier un nom avec l'extension ".bat". Le document texte est enregistré en tant que fichier de commandes qui indique au système d'exploitation d'exécuter la chaîne de commande.

- Peut-être que cette méthode ne fonctionne pas sous Windows Vista.

- Une boîte de dialogue s'affiche pour vous avertir que si vous enregistrez le fichier avec l'extension .bat, tout le formatage sera perdu. Cliquez sur «Oui» pour terminer la création du fichier .bat.

Lancez le fichier .bat. Double-cliquez sur le fichier .bat situé dans le dossier que vous avez enregistré, une fenêtre s'ouvrira et lancera des processus informatiques compliqués que les pirates informatiques (également appelés pirates informatiques) font habituellement, prennent vie comme réels. . publicité

Méthode 3 sur 3: utiliser un site Web en ligne

Ouvrez un navigateur Web. Certains sites Web ont la capacité d'imiter des fonctionnalités informatiques complexes. Ces sites Web sont créés pour des effets de film / vidéo ou pour des utilisateurs comme vous.

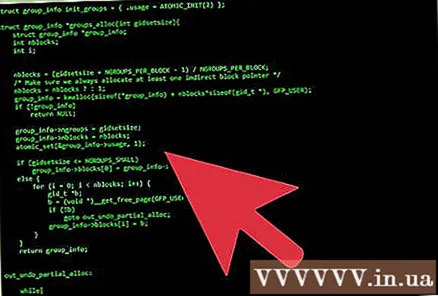

Consultez hackertyper.net. Ce site Web produit le même texte que les pirates informatiques font souvent à une vitesse qui ne manquera pas d'impressionner les téléspectateurs. Un problème auquel vous pouvez être confronté lorsque vous utilisez ce site Web pour tromper vos amis est que le code hacker-esque est généré. aussi rapide et plus susceptible de gâcher l'effet.

Ouvrez une fenêtre de navigateur distincte et visitez le site Web en ligne guihacker.com. Laissez cette page Web ouverte et affichez les images de hackers courantes telles que les flux de données, les paramètres changeant rapidement et les ondes sinusoïdales à haute fréquence. Avec ces images en arrière-plan, vous pourriez dire:

- "Je compile juste quelques données du serveur de mon ami pour voir s'il y a une erreur dans le code. Cela devrait prendre quelques heures."

- "J'exécute des analyses en arrière-plan pour voir en temps réel comment le processeur fait face à la hausse des températures due à l'overclocking."

Interface avec différents émulateurs de hak thématiques par geektyper.com. Ce site utilise un émulateur de hack qui semble le plus réaliste. Après avoir visité la page d'accueil du site Web, vous pouvez choisir un thème au lieu de saisir du texte pour ressembler à un hack. Les utilisateurs peuvent même cliquer sur des dossiers pour lancer de faux processus complexes.

- Bascule entre les frappes créées avec du texte hacker et un faux processus que vous pouvez activer en cliquant sur les dossiers qui apparaîtront dans la fenêtre du navigateur après avoir sélectionné un sujet.

Ouvrez ces différentes pages Web dans une fenêtre distincte. Chaque site Web produit différents types de texte hacker / pseudo-code et se sent différent. Vous pouvez basculer rapidement entre les fenêtres ouvertes à l'aide d'une combinaison de touches Alt+Onglet ↹ pour faire défiler les options. Saisissez plusieurs combinaisons de touches dans chaque fenêtre avant d'appuyer sur Alt+Onglet ↹ pour passer à une nouvelle fausse fenêtre de navigateur de hack pour augmenter la sensation. Si les onglets sont ouverts dans la même fenêtre, vous pouvez appuyer sur Ctrl+Onglet ↹.

- Essayez d'organiser les fenêtres ouvertes différemment ou de laisser certaines fenêtres ouvertes ouvertes en arrière-plan pour un aspect plus réaliste.

Conseil

- Si vous pouvez documenter les fichiers de commandes, vous pouvez faire passer ce processus au niveau suivant.

- Vous pouvez appliquer cet article pour impressionner vos amis.

avertissement

- Ceux qui sont familiers avec les systèmes informatiques et le code sauront rapidement si vous piratez pour de vrai ou si vous faites simplement semblant. Choisissez le bon public.

- Certaines personnes âgées peuvent penser que vous êtes un vrai piratage, alors faites attention à ne pas avoir d'ennuis.

- Soyez prudent lorsque vous utilisez l'invite de commandes. Vous pouvez accidentellement entrer une commande exécutable qui endommage les fichiers importants de votre ordinateur, perd des données ou pire encore.