Auteur:

Louise Ward

Date De Création:

12 Février 2021

Date De Mise À Jour:

1 Juillet 2024

Contenu

Si vous vous connectez à un autre ordinateur via le réseau, vous souhaitez probablement protéger vos données. Et SSH est une option viable. Pour ce faire, vous devez configurer correctement SSH sur votre ordinateur, puis créer une connexion cryptée au serveur. Dans le même temps, SSH doit être activé aux deux extrémités de la connexion. Suivez les instructions ci-dessous pour garantir la sécurité de votre connexion.

Pas

Partie 1 sur 3: Première connexion

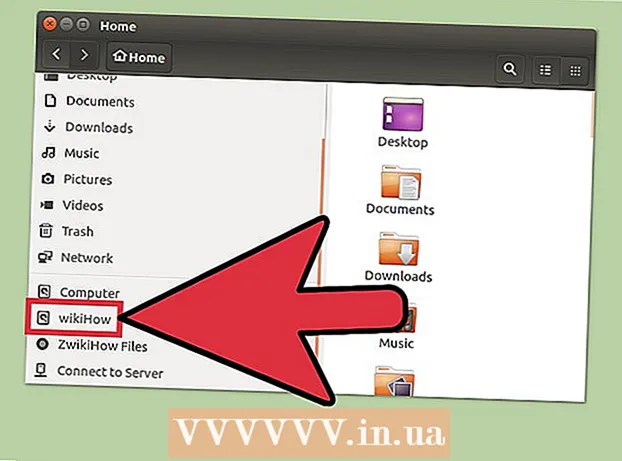

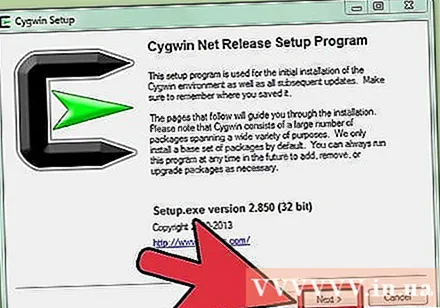

Installation SSH. Pour Windows, vous devez télécharger et installer le client SSH. Le plus connu est Cygwin: vous pouvez télécharger le programme gratuitement depuis le site Web du développeur. Téléchargez et installez comme vous le feriez pour tout autre programme. Outre Cygwin, PuTTY est également une option gratuite populaire.

- Pendant le processus d'installation de Cygwin, vous devez choisir d'installer OpenSSH à partir de la section Net.

- Linux et Mac OS X ont SSH intégré. En effet, SSH est un système UNIX et Linux ainsi qu'OS X ont été développés à partir de ce système.

- Si vous utilisez Windows 10 avec la mise à jour anniversaire, vous pouvez installer le sous-système Windows pour Linux: avec cette fonctionnalité, SSH sera pré-installé.

Exécutez SSH. Ouvrez le programme de terminal installé par Cygwin, ou Bash sous Ubuntu sous Windows 10, ou Terminal sous OS X et Linux. SSH utilise une interface de terminal pour interagir avec d'autres ordinateurs. SSH n'a pas d'interface graphique, vous devrez donc vous habituer à taper des commandes.

Vérification de la connexion. Avant de commencer à créer votre clé de sécurité et à transférer des fichiers, vous devez vous assurer que SSH est correctement configuré sur l'ordinateur que vous utilisez et à l'autre extrémité de la connexion. Entrez la commande suivante à la place

par votre nom d'utilisateur sur l'autre ordinateur et par l'adresse de ce serveur ou ordinateur: $ ssh@ - Une fois la connexion établie, il vous sera demandé de saisir un mot de passe. À mesure que vous tapez, le pointeur de la souris ne bougera pas et les caractères saisis ne seront pas affichés.

- S'il y a une erreur à cette étape, cela signifie que SSH est mal configuré sur votre ordinateur ou que l'ordinateur à l'autre extrémité n'accepte pas les connexions SSH.

Partie 2 sur 3: Apprendre les bases

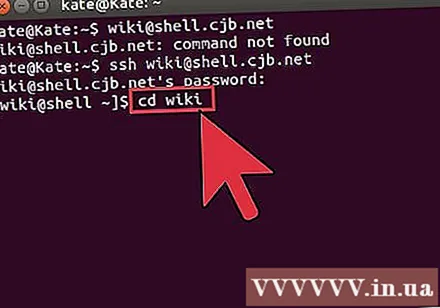

Naviguez dans le shell SSH (interpréteur de commandes). Lorsque vous vous connectez à l'autre ordinateur pour la première fois, vous devez "fermer" dans le répertoire HOME. Pour naviguer dans la structure des répertoires, utilisez les commandesCD:cd .. se déplace vers le répertoire directement devant l'arborescenceCDdéplacer vers n'importe quel répertoire spécifique. cd / home / directory / path / déplacer vers un répertoire spécifique à partir du répertoire de base.cd ~ retourne à votre répertoire HOME.

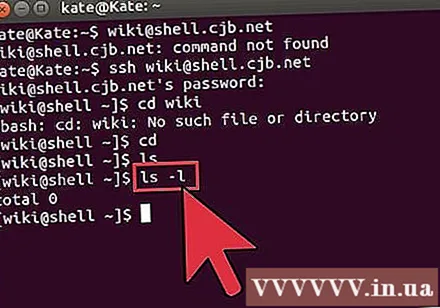

Vérifiez le contenu du répertoire actuel. Pour afficher les fichiers et les dossiers du répertoire actuel, vous pouvez utiliser la commandels:ls répertorie tous les répertoires et fichiers du répertoire courant.ls -l répertorie le contenu du répertoire avec des informations supplémentaires telles que la taille, les autorisations et la date.ls-a répertorie tout le contenu, y compris les fichiers et dossiers cachés.

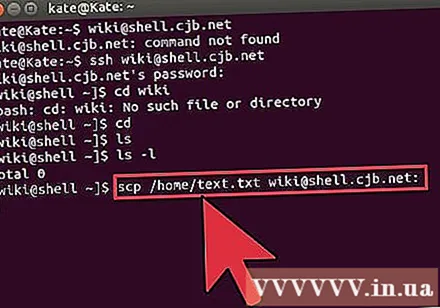

Copiez les fichiers de votre emplacement vers l'autre ordinateur. Pour copier des fichiers de l'ordinateur actuel vers l'ordinateur auquel vous accédez à distance, vous pouvez utiliser la commande

scp:scp / ministère / répertoire1.txt@ :<đường_dẫn> copiera example_1.txt dans <đường_dẫn> spécifique sur l'ordinateur auquel on accède à distance. Vous pouvez laisser le champ vide <đường_dẫn> pour copier à la racine de cet ordinateur. scp@ : /home/example_1.txt./ déplacera example_1.txt du répertoire personnel de l'ordinateur distant vers le répertoire que vous entrez directement sur ce terminal.

Copiez les fichiers via le shell. Vous pouvez utiliser des commandes

cp pour copier des fichiers dans le même répertoire ou dans un répertoire prédéfini:cp example_1.txt example_2.txt fera une copie de example_1.txt et le nommera example_2.txt directement dans le répertoire courant.cp example_1.txt directory / fera une copie de example_1 dans le répertoire spécifié par le répertoire.

Convertissez et renommez les fichiers. Si vous souhaitez renommer ou déplacer (sans copier) un fichier, vous pouvez utiliser la commande

mv:mv example_1.txt example_2.txt renomme example_1.txt en example_2.txt, le fichier restera dans l'ancien répertoire.dossier_1 répertoire2 renommer répertoire_1 en répertoire2. Le contenu contenu dans le répertoire reste le même.mv répertoire_1.txt répertoire_1 / déplacez example_1.txt vers le répertoire_1.mv example_1.txt répertoire_1 / exemple_2.txt déplacez example_1.txt vers répertoire_1 et renommez-le en example_2.txt.

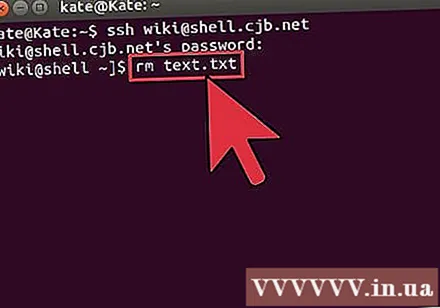

Supprimez les fichiers et les dossiers. Pour supprimer du contenu sur un ordinateur auquel on accède à distance, vous pouvez utiliser une commande

rm:rm example_1.txt supprime le fichier example_1.txt nom.rm –I example_1.txt supprime le fichier example_1.txt après avoir obtenu une confirmation de votre part.rm directory_1 / supprimer le répertoire_1 avec tout le contenu.

Modifiez les autorisations des fichiers. Vous pouvez modifier les autorisations de lecture et d'écriture des fichiers avec la commande

chmod:chmod u + w example_1.txt ajoute une autorisation d'écriture (modification) à l'utilisateur (u). Vous pouvez également utiliser des pluginsg pour les droits de groupe eto donne des droits universels.chmod g + r example_1.txt ajoute des autorisations de lecture (accès) au fichier de groupe.- La liste des commandes que vous pouvez utiliser pour sécuriser ou ouvrir divers aspects de votre machine est assez longue.

Apprenez d'autres commandes de base au hasard. Il y a encore quelques commandes plus importantes qui sont beaucoup utilisées sur l'interface du shell, notamment:

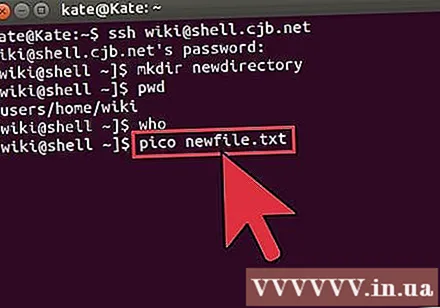

nouveau répertoire mkdir crée un sous-répertoire appelé le nouveau répertoire.pwd affiche l'emplacement actuel du répertoire.qui montre qui est actuellement connecté au système.pico newfile.txt oufr newfile.txt crée un nouveau fichier et ouvre l'éditeur de fichiers. Différents éditeurs de fichiers peuvent être installés sur différentes machines. Pico et vi sont les deux plus populaires. Si votre ordinateur utilise un autre éditeur de fichiers, vous devrez peut-être utiliser des commandes différentes.

Obtenez des informations détaillées sur toute commande. Si vous n'êtes pas sûr de ce que fait la commande, vous pouvez utiliser la commande

man pour en savoir plus sur tous les paramètres et utilisations possibles:hommeaffiche des informations sur cette commande homme -ktrouver chaque page de commande pour le mot-clé spécifié.

Partie 3 sur 3: Génération de clés chiffrées

Générez votre clé SSH. Ces touches vous permettent de vous connecter à l'appareil distant sans avoir à saisir le mot de passe à chaque fois que vous vous connectez. Cette méthode est beaucoup plus sécurisée car avec elle, vous n'avez pas besoin d'envoyer un mot de passe sur le réseau.

- Créez un dossier de verrouillage sur votre ordinateur en entrant une commande

$ mkdir.ssh - Générer des clés publiques et privées à l'aide de commandes

$ ssh-keygen -t rsa - Il vous sera demandé si vous souhaitez créer un mot de passe pour la clé: il est facultatif. Si vous ne souhaitez pas créer de mot de passe, appuyez simplement sur Entrée. Les clés id_rsa et id_rsa.pub seront générées dans le répertoire.ssh.

- Modifiez les autorisations de clé privée. Pour vous assurer que seule la clé privée est lisible par vous, entrez une commande

$ chmod 600.ssh / id_rsa

- Créez un dossier de verrouillage sur votre ordinateur en entrant une commande

Laissez la clé publique sur l'autre ordinateur. Une fois la clé générée, vous êtes prêt à placer la clé publique au-dessus de l'autre connexion afin de pouvoir vous connecter sans mot de passe. Entrez la commande suivante, remplacez les pièces nécessaires comme indiqué:

$ scp.ssh / id_rsa.pub@ : - N'oubliez pas les deux points (:) à la fin de la commande.

- Il vous sera demandé de saisir votre mot de passe avant de commencer le transfert de fichiers.

Installez la clé publique sur l'autre ordinateur. Une fois placé, vous devez installer le verrou sur l'autre appareil pour qu'il fonctionne correctement. Tout d'abord, connectez-vous à l'autre ordinateur de la même manière que vous l'avez fait à l'étape 3.

- Créez un répertoire SSH s'il n'existe pas déjà sur cet ordinateur:

$ mkdir.ssh - Associez votre clé au fichier de clé sous licence. Si ce fichier n'existe pas déjà, il sera initialisé:

$ cat id_rsa.pub >>. ssh / clés_autorisées - Modifiez l'autorisation du répertoire SSH pour autoriser l'accès:

$ chmod 700.ssh

- Créez un répertoire SSH s'il n'existe pas déjà sur cet ordinateur:

Vérifiez si la connexion fonctionne ou non. Après avoir installé la clé sur l'ordinateur à l'autre extrémité de la connexion, vous devriez pouvoir créer la connexion sans avoir à entrer un mot de passe. Utilisez la commande suivante pour vérifier votre connexion:

$ ssh@ - Si vous n'avez pas à saisir de mot de passe lors de la connexion, la clé doit avoir été configurée correctement.