Auteur:

Eric Farmer

Date De Création:

9 Mars 2021

Date De Mise À Jour:

1 Juillet 2024

Contenu

- Pas

- Méthode 1 sur 3: Espionnage informatique

- Méthode 2 sur 3: Espionnage d'entreprise

- Méthode 3 sur 3: Espionnage dans votre vie personnelle

- Conseils

Les espions n'existent pas que dans les films de James Bond. L'espionnage informatique et d'entreprise sont deux méthodes courantes d'espionnage des personnes et de vol de données dans le monde moderne. Il y a aussi toujours le danger d'être traqué et espionné, notamment grâce à la technologie dont dispose l'espion déterminé et déterminé. Si vous avez des raisons de croire que vous ou votre entreprise êtes pisté, il existe plusieurs façons d'identifier les espions. Soyez entièrement armé pour éviter de devenir la proie des intrus.

Pas

Méthode 1 sur 3: Espionnage informatique

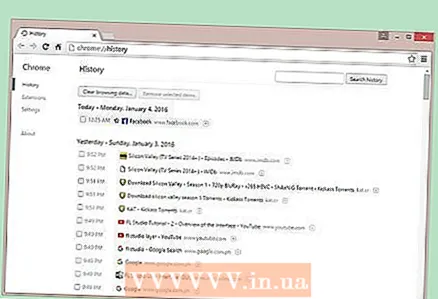

1 Vérifiez l'historique de votre navigateur. Si la liste contient des sites ou des pages suspects que vous n'avez pas visités, il est possible que votre ordinateur soit utilisé par d'autres. De plus, si l'historique des recherches a été effacé et que vous ne l'avez pas fait, alors quelqu'un d'autre peut être impliqué. Dans ce cas, vous êtes surveillé via un accès direct à votre PC.

1 Vérifiez l'historique de votre navigateur. Si la liste contient des sites ou des pages suspects que vous n'avez pas visités, il est possible que votre ordinateur soit utilisé par d'autres. De plus, si l'historique des recherches a été effacé et que vous ne l'avez pas fait, alors quelqu'un d'autre peut être impliqué. Dans ce cas, vous êtes surveillé via un accès direct à votre PC. - N'oubliez pas d'éteindre votre ordinateur après utilisation ou de définir un mot de passe fort comprenant des lettres, des chiffres et des symboles pour protéger votre appareil des utilisateurs non autorisés.

2 Vérifiez votre ordinateur pour les logiciels tiers. Ces programmes fonctionnent sur des réseaux informatiques virtuels et vous permettent d'accéder à distance à votre ordinateur lorsqu'il est allumé. De nombreuses personnes utilisent des programmes comme LogMeIn ou GoToMyPC pour travailler à distance. Si vous avez installé un tel programme et qu'un étranger découvre vos informations de connexion, il pourra alors accéder à votre PC à partir d'un emplacement distant.

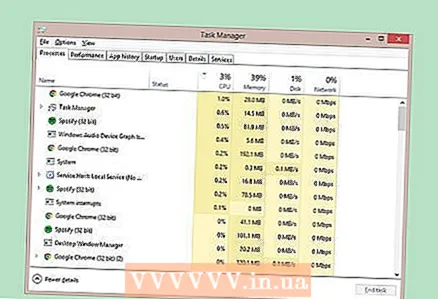

2 Vérifiez votre ordinateur pour les logiciels tiers. Ces programmes fonctionnent sur des réseaux informatiques virtuels et vous permettent d'accéder à distance à votre ordinateur lorsqu'il est allumé. De nombreuses personnes utilisent des programmes comme LogMeIn ou GoToMyPC pour travailler à distance. Si vous avez installé un tel programme et qu'un étranger découvre vos informations de connexion, il pourra alors accéder à votre PC à partir d'un emplacement distant.  3 Surveillez la vitesse de votre ordinateur et d'autres appareils. Si la vitesse commence à diminuer, une situation similaire peut être causée par la surveillance de vous via Internet.Le logiciel de suivi utilise beaucoup de mémoire et ralentit votre ordinateur. Affichez les applications en cours d'exécution sur votre PC pour les programmes inconnus.

3 Surveillez la vitesse de votre ordinateur et d'autres appareils. Si la vitesse commence à diminuer, une situation similaire peut être causée par la surveillance de vous via Internet.Le logiciel de suivi utilise beaucoup de mémoire et ralentit votre ordinateur. Affichez les applications en cours d'exécution sur votre PC pour les programmes inconnus. - Les programmes antivirus commerciaux populaires tels que Symantec, McAfee et Norton peuvent détecter les logiciels malveillants.

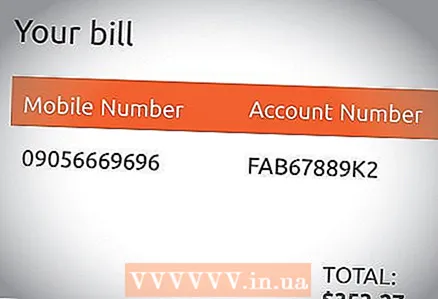

4 Vérifier les factures. Si un tiers a accès à vos appareils, il peut également avoir accès à vos informations personnelles, qui peuvent être utilisées pour usurper votre identité. De plus, les logiciels espions sur le téléphone utilisent le système de navigation GPS pour envoyer des données de suivi, ce qui peut augmenter les factures de téléphonie mobile.

4 Vérifier les factures. Si un tiers a accès à vos appareils, il peut également avoir accès à vos informations personnelles, qui peuvent être utilisées pour usurper votre identité. De plus, les logiciels espions sur le téléphone utilisent le système de navigation GPS pour envoyer des données de suivi, ce qui peut augmenter les factures de téléphonie mobile.  5 Téléchargements à partir de sites non fiables. Lors du téléchargement de données à partir de pages sur Internet, utilisez toujours votre système de sécurité informatique pour vérifier la fiabilité du site. Lors du téléchargement de fichiers à partir de sites marqués comme dangereux, il existe un risque de fournir l'accès à votre ordinateur à des tiers.

5 Téléchargements à partir de sites non fiables. Lors du téléchargement de données à partir de pages sur Internet, utilisez toujours votre système de sécurité informatique pour vérifier la fiabilité du site. Lors du téléchargement de fichiers à partir de sites marqués comme dangereux, il existe un risque de fournir l'accès à votre ordinateur à des tiers.

Méthode 2 sur 3: Espionnage d'entreprise

1 Informations importantes sur l'entreprise et accès aux données. Réfléchissez au type d'informations qui pourraient intéresser vos concurrents. Il peut s'agir d'une recherche importante, d'une stratégie d'entreprise ou même de résumés comptables. Si des personnes non autorisées accèdent à ces informations, la situation peut inclure tous les signes d'espionnage commercial.

1 Informations importantes sur l'entreprise et accès aux données. Réfléchissez au type d'informations qui pourraient intéresser vos concurrents. Il peut s'agir d'une recherche importante, d'une stratégie d'entreprise ou même de résumés comptables. Si des personnes non autorisées accèdent à ces informations, la situation peut inclure tous les signes d'espionnage commercial.  2 Activités légales et illégales. Le plus souvent, l'espionnage d'entreprise implique la recherche et l'analyse d'informations accessibles au public. Ces données peuvent inclure une liste d'employés, des projets d'événements ou de ventes futurs, des changements récents dans la structure de l'entreprise. Une personne qui obtient des informations par des moyens légaux peut constituer une menace pour l'entreprise et ne pas commettre d'activité criminelle. Seuls la fraude, le cambriolage et la pénétration, le vol et d'autres activités illégales sont à l'origine d'accusations d'espionnage commercial et de poursuites judiciaires ultérieures.

2 Activités légales et illégales. Le plus souvent, l'espionnage d'entreprise implique la recherche et l'analyse d'informations accessibles au public. Ces données peuvent inclure une liste d'employés, des projets d'événements ou de ventes futurs, des changements récents dans la structure de l'entreprise. Une personne qui obtient des informations par des moyens légaux peut constituer une menace pour l'entreprise et ne pas commettre d'activité criminelle. Seuls la fraude, le cambriolage et la pénétration, le vol et d'autres activités illégales sont à l'origine d'accusations d'espionnage commercial et de poursuites judiciaires ultérieures. - Certains employés peuvent publier par inadvertance des informations sur leurs pages personnelles sur les réseaux sociaux, signaler la situation au bureau, embaucher ou licencier. De telles informations peuvent être très utiles pour les espions d'entreprise, et les données seront obtenues de manière tout à fait légale.

3 Remarquez les visages inconnus. Y a-t-il des personnes dans le bâtiment ou le bureau que vous ne reconnaissez pas ? Dans de nombreuses entreprises, il est impossible de se souvenir du visage de tous les employés, de sorte que des étrangers peuvent se faufiler dans le bâtiment par la porte arrière ou entrer avec le reste de l'organisation.

3 Remarquez les visages inconnus. Y a-t-il des personnes dans le bâtiment ou le bureau que vous ne reconnaissez pas ? Dans de nombreuses entreprises, il est impossible de se souvenir du visage de tous les employés, de sorte que des étrangers peuvent se faufiler dans le bâtiment par la porte arrière ou entrer avec le reste de l'organisation. - Cela vous aidera seulement à remarquer la personne qui ne devrait pas être dans la pièce. Votre entreprise doit avoir un processus de signalement clair pour les atteintes à la sécurité. Merci de signaler la situation conformément à la réglementation en vigueur.

4 Faites attention aux activités inhabituelles. Surveillez les actions de vos employés pour un comportement inhabituel. Si quelqu'un commence à voir plus de fichiers que d'habitude, ou le fait depuis un autre endroit (par exemple, depuis chez lui), il est alors possible qu'il collecte des données pour des tiers.

4 Faites attention aux activités inhabituelles. Surveillez les actions de vos employés pour un comportement inhabituel. Si quelqu'un commence à voir plus de fichiers que d'habitude, ou le fait depuis un autre endroit (par exemple, depuis chez lui), il est alors possible qu'il collecte des données pour des tiers. - Examiner le contenu des poubelles est un moyen facile de recueillir des informations sur une entreprise. Si vous remarquez qu'une personne fouille dans les poubelles de votre entreprise (et qu'il ne s'agit pas d'un employé qui essaie de trouver un document jeté accidentellement), il peut s'avérer être un espion d'entreprise.

5 Méthodes d'ingénierie sociale. Souvent, les espions d'entreprise se contentent de parler aux gens et de poser des questions suggestives. Ils peuvent appeler et usurper l'identité des employés qui ont oublié leur nom d'utilisateur ou leur mot de passe. Essayez de remarquer les questions étranges ou les tentatives d'intimidation de la personne pour obtenir les informations dont vous avez besoin.

5 Méthodes d'ingénierie sociale. Souvent, les espions d'entreprise se contentent de parler aux gens et de poser des questions suggestives. Ils peuvent appeler et usurper l'identité des employés qui ont oublié leur nom d'utilisateur ou leur mot de passe. Essayez de remarquer les questions étranges ou les tentatives d'intimidation de la personne pour obtenir les informations dont vous avez besoin. - En outre, des stratagèmes dits de « phishing » peuvent être utilisés lorsqu'un étranger se présente comme un employé du service d'information ou un autre employé important de l'entreprise et essaie de trouver des mots de passe ou diverses données.

- Former les employés à prêter attention à certaines questions suggestives ou à certains indices sociaux qui pourraient cacher des tentatives d'espionnage. Établir un ordre clair de communication des informations classifiées. Si l'ordre n'est pas suivi, c'est un signal direct de danger.

Méthode 3 sur 3: Espionnage dans votre vie personnelle

1 Surveillez votre environnement. Ne marchez pas dans la rue avec des écouteurs ou en regardant votre téléphone. Cela rend plus facile de vous chasser parce que vous ne suivez pas ce qui se passe autour de vous.

1 Surveillez votre environnement. Ne marchez pas dans la rue avec des écouteurs ou en regardant votre téléphone. Cela rend plus facile de vous chasser parce que vous ne suivez pas ce qui se passe autour de vous.  2 Attention aux autres voitures. Faites attention aux voitures discrètes. En règle générale, les espions ne choisissent pas de véhicules tape-à-l'œil. De plus, commencez à remarquer les voitures familières qui appartiennent à des personnes que vous connaissez, car elles aussi peuvent avoir des raisons de vous suivre.

2 Attention aux autres voitures. Faites attention aux voitures discrètes. En règle générale, les espions ne choisissent pas de véhicules tape-à-l'œil. De plus, commencez à remarquer les voitures familières qui appartiennent à des personnes que vous connaissez, car elles aussi peuvent avoir des raisons de vous suivre. - Pendant que vous conduisez, essayez de ralentir un peu et voyez si le conducteur de la voiture qui vous suit fait de même. Sur l'autoroute, essayez de changer de voie et voyez ce que fait l'autre conducteur.

- Il est peu probable qu'un espion vous suive dans une voiture brillante et chère. Ils utilisent généralement des machines discrètes qui se dissolvent dans le flux et n'attirent pas l'attention. Si vous semblez être suivi, recherchez des signes distinctifs tels que des plaques d'immatriculation sur votre voiture.

3 Repérez les caméras cachées. Il existe de nombreuses petites caméras qui peuvent être facilement négligées. Ils peuvent être installés dans des endroits cachés ou encastrés dans un autre objet pour enregistrer discrètement vos actions. Ces caméras sont de petite taille, alors essayez de remarquer les petites choses qui peuvent sembler déplacées, ainsi que les fils étranges qui, à première vue, ne mènent nulle part.

3 Repérez les caméras cachées. Il existe de nombreuses petites caméras qui peuvent être facilement négligées. Ils peuvent être installés dans des endroits cachés ou encastrés dans un autre objet pour enregistrer discrètement vos actions. Ces caméras sont de petite taille, alors essayez de remarquer les petites choses qui peuvent sembler déplacées, ainsi que les fils étranges qui, à première vue, ne mènent nulle part. - Utilisez votre smartphone pour détecter les caméras. Éteignez les lumières de la pièce et allumez la caméra de votre smartphone. Inspectez la pièce à travers la lentille. Les caméras de vision nocturne envoient des signaux rouge vif (grâce auxquels elles peuvent voir dans l'obscurité), qui seront visibles sur l'écran du smartphone. Cela vous aidera à trouver les caméras cachées.

- Divers appareils pour trouver des caméras cachées peuvent être achetés aujourd'hui. Un petit appareil produit un signal lumineux rouge à haute fréquence, avec lequel vous devez explorer la pièce. Une telle lumière se reflétera sur les lentilles, les puces ou les sources de lumière infrarouge.

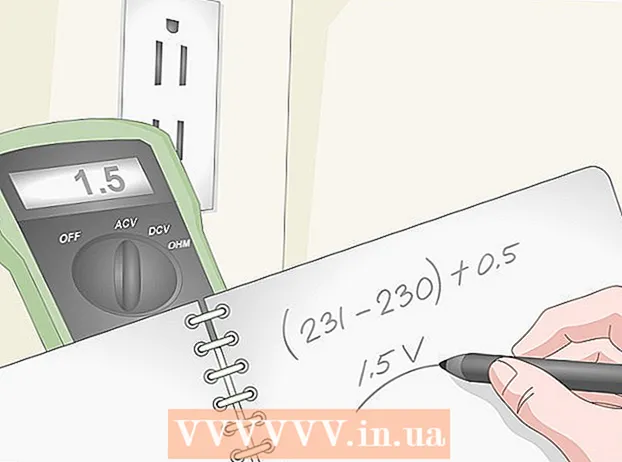

4 Trouvez des appareils d'écoute. Si votre téléphone émet des sons étranges même après avoir mis fin à un appel, vous pourriez être entendu. Les appareils d'écoute peuvent également interférer avec les appareils électroniques tels que les téléviseurs et les radios.

4 Trouvez des appareils d'écoute. Si votre téléphone émet des sons étranges même après avoir mis fin à un appel, vous pourriez être entendu. Les appareils d'écoute peuvent également interférer avec les appareils électroniques tels que les téléviseurs et les radios.  5 Soyez conscient des réseaux Wi-Fi inhabituels. Les appareils cachés comme les caméras ou les appareils d'enregistrement peuvent utiliser les réseaux Wi-Fi pour transférer des données. Si votre téléphone ou votre ordinateur portable capte un signal fort dans votre maison qui n'appartient pas à votre réseau, il est alors possible que ce réseau soit utilisé par des personnes extérieures.

5 Soyez conscient des réseaux Wi-Fi inhabituels. Les appareils cachés comme les caméras ou les appareils d'enregistrement peuvent utiliser les réseaux Wi-Fi pour transférer des données. Si votre téléphone ou votre ordinateur portable capte un signal fort dans votre maison qui n'appartient pas à votre réseau, il est alors possible que ce réseau soit utilisé par des personnes extérieures.

Conseils

- De nombreuses entreprises surveillent les ordinateurs et l'activité réseau de leurs employés, alors ne soyez pas surpris si vous êtes surveillé pendant les heures de bureau.

- Lisez des livres et des articles sur la façon de devenir un espion. Ils peuvent contenir des indices qui vous permettront de repérer l'espion dans la vraie vie.

- Si vous êtes harcelé ou si vous recevez des lettres contenant des menaces et du chantage, vous devez contacter d'urgence les forces de l'ordre. Les actions de l'agresseur ne sont peut-être en aucun cas liées à l'espionnage, mais la sécurité passe avant tout.