Contenu

Il existe deux types de pirates (ceux qui obtiennent un accès non autorisé aux systèmes d'information) - ceux qui aiment briser les choses pour créer un monde meilleur et ceux qui aiment causer des problèmes et nuire aux autres. Ces derniers sont ceux que vous devriez rechercher (le premier type a juste besoin d'un look ouvert et ouvert). Si vous craignez que votre ordinateur ou appareil électronique ait pu être accédé sans votre permission, ne prenez pas cette préoccupation intuitive à la légère et agissez rapidement. Les pirates peuvent s'introduire dans l'appareil de manière inattendue, mais comprennent également qu'en regardant l'écran, vous pouvez pleinement vous en rendre compte. Voici quelques signes possibles d'un accès illégal à votre système d'information et quelques suggestions d'action rapide dans ce cas.

Pas

Partie 1 sur 2: Identifier les signes d'accès non autorisé suspect

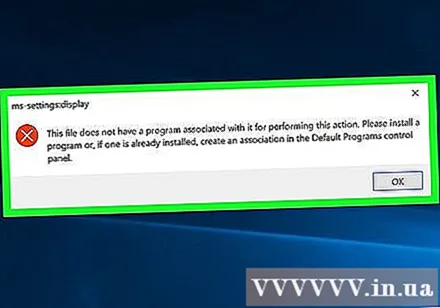

Vérifiez si quelque chose d'inhabituel se produit sur l'ordinateur. Vous êtes une personne qui connaît l'ordinateur et son fonctionnement mieux que quiconque.Si cela a bien fonctionné avant mais qu'il commence soudainement à se comporter de manière étrange, cela peut être un signe de temps ou un dysfonctionnement. Cependant, les problèmes suivants peuvent également être le signe d'un accès non autorisé:- Certains programmes et fichiers ne s'ouvrent pas ou ne fonctionnent normalement pas.

- Les fichiers que vous n'avez jamais supprimés semblent avoir disparu, placés dans la corbeille ou supprimés.

- Vous ne pouvez pas accéder aux programmes avec votre mot de passe habituel. Vous remarquez que le mot de passe de l'ordinateur a été modifié.

- Sur votre ordinateur apparaît un ou plusieurs programmes que vous n'avez pas installés.

- Les ordinateurs accèdent souvent manuellement au réseau lorsque vous ne l'utilisez pas.

- Le contenu du fichier est modifié et ce n'est pas vous qui effectuez ces modifications.

- L'imprimante se comportera probablement de manière étrange. Il peut ne pas s'imprimer quoi que vous fassiez ou il imprimera des pages qui ne sont pas dans votre travail d'impression.

Aller en ligne. Ici, vous pouvez également rechercher des signes suspects d'accès non autorisé:- Un ou plusieurs sites refusent votre accès en raison d'un mot de passe incorrect. Essayez d'accéder à de nombreux sites sur lesquels vous vous rendez normalement: si l'accès par mot de passe continue d'être refusé, c'est peut-être parce que vous avez obtenu un accès non autorisé. Était-il possible que vous ayez répondu à un e-mail de phishing (faux e-mail vous demandant de modifier votre mot de passe / détails de sécurité)?

- La recherche sur l'internent est redirigée.

- L'écran de navigateur supplémentaire peut apparaître. Ils peuvent être activés et désactivés pendant que vous ne faites rien. Ils peuvent être plus foncés ou de la même couleur, mais vous les verrez de toute façon.

- Si vous achetez un nom de domaine, vous ne pourrez peut-être pas l'obtenir même si vous le payez.

Trouvez d'autres logiciels malveillants courants, écrasez, ... accès non autorisé. Voici quelques autres symptômes qui peuvent apparaître suite à un accès non autorisé:- Faux message de virus. Que votre appareil dispose ou non d'un logiciel de détection de virus: sinon, ces messages vous alerteront automatiquement; Si tel est le cas, et en supposant que vous savez à quoi ressemblent les messages de votre programme, méfiez-vous également des faux messages. Ne cliquez pas dessus: c'est une arnaque, ils essaient de vous faire révéler les informations de votre carte de crédit dans la panique, en essayant de supprimer les virus de votre ordinateur. Sachez que le pirate informatique contrôle désormais votre ordinateur (voir Que faire ci-dessous).

- Une barre d'outils supplémentaire apparaît dans votre navigateur. Ils peuvent porter le message d '«aide». Cependant, il ne devrait y avoir qu'une seule barre d'outils et ce serait suspect s'il y en avait plus d'une dans le navigateur.

- Des fenêtres aléatoires et fréquentes apparaissent sur votre ordinateur. Vous devrez supprimer le programme à l'origine de ce problème.

- Le logiciel anti-virus et anti-malware ne fonctionne pas et ne semble pas connecté. Votre gestionnaire de tâches ou votre éditeur de registre peut également ne pas fonctionner.

- Les contacts ont reçu de faux e-mails de votre part.

- L'argent de votre compte bancaire est perdu ou vous recevez une facture pour des transactions en ligne que vous n'avez jamais effectuées.

Si vous n'avez tout simplement aucun contrôle sur une activité, donnez la priorité à la possibilité que vous soyez victime d'un accès non autorisé. Plus précisément, si le pointeur de la souris tourne autour de l'écran et effectue les actions qui apportent des résultats réels, il est probable que quelqu'un à l'autre bout du fil le contrôle. Si vous avez déjà eu besoin d'une aide à distance pour résoudre un problème sur votre ordinateur, vous saurez à quoi cela ressemble lorsque vous le faites avec de bonnes intentions. Si ce contrôle est effectué sans votre consentement, alors vous êtes piraté.- Vérifiez vos informations personnelles. Google vous-même. Google renvoie-t-il des informations personnelles que vous ne divulguez pas personnellement? Ils n'apparaîtront probablement pas immédiatement, mais il peut être très important d'être attentif à ce risque en cas de divulgation d'informations personnelles.

Partie 2 sur 2: Choses à faire

Se déconnecter du réseau tout de suite. La meilleure chose à faire lors d'une enquête plus approfondie est de déconnecter et de désactiver votre connectivité en ligne. Si le pirate est toujours sur l'ordinateur, vous pourrez ainsi supprimer la source de la connexion.- Débranchez le routeur de la prise pour être absolument sûr qu'il ne reste plus aucune connexion!

- Imprimez cette page sur papier ou imprimez un PDF avant de vous déconnecter de l'alimentation afin de pouvoir continuer à suivre ces instructions sans vous connecter. Ou lisez-le sur un autre appareil non approuvé.

Démarrez l'ordinateur en mode sans échec. Maintenez la déconnexion complète et utilisez le mode sans échec de l'ordinateur pour le rouvrir (consultez le manuel de votre ordinateur si vous ne savez pas quoi faire).

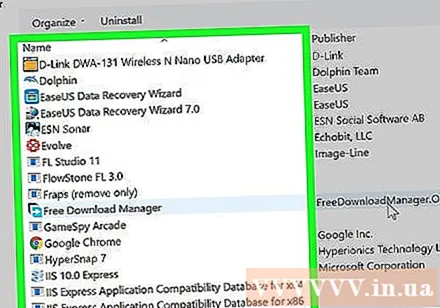

Vérifiez s'il existe de "nouveaux programmes" (comme un programme antivirus, un programme anti-spyware ...) OU si le programme et le fichier ne sont pas en cours d'exécution ou ne sont pas ouverts. Si quelque chose est trouvé, faites de votre mieux pour le supprimer. Si vous ne savez pas comment faire cela, demandez l'aide de quelqu'un qui connaît les ordinateurs ou appelez un service de réparation d'ordinateurs pour venir le faire pour vous.

Analysez votre ordinateur avec un logiciel de détection de virus / spywares en qui vous avez confiance (comme Avast Home Edition, AVG Free Edition, Avira AntiVirus, etc.). Encore une fois, demandez de l'aide à une personne compétente si vous ne savez pas quoi faire.

Si vous ne trouvez rien, sauvegardez tous les fichiers importants. Ensuite, pour la restauration complète du système et la mise à jour de l'ordinateur.

Contactez votre banque et tous les comptes d'achat dont vous disposez pour les avertir d'un problème suspect. Demandez leurs conseils sur la marche à suivre pour protéger vos finances.

Avertissez vos amis qu'ils peuvent recevoir des e-mails potentiellement dangereux de votre part. Dites-leur de supprimer les e-mails et ne suivez aucun lien si vous les ouvrez par erreur. publicité

Conseil

- Éteignez le réseau lorsque vous sortez.

- La meilleure méthode est la prévention préalable.

- Pour conserver le système d'exploitation que vous aviez avant d'obtenir un accès non autorisé, utilisez un logiciel de sauvegarde.

- Sauvegardez les fichiers importants (tels que les photos de famille, les documents) sur une clé USB cryptée et conservez-la en lieu sûr. Ou vous pouvez les stocker sur OneDrive ou Dropbox.

- Créez toujours un fichier de sauvegarde.

- Vous pouvez désactiver complètement le paramètre de localisation. Associé à un solide réseau privé virtuel (tel que S F-Secure Freedome), cela éliminera presque complètement la possibilité qu'un invité non invité vous localise. De plus, n'entrez pas votre emplacement sur Facebook (par exemple «domicile»).

avertissement

- Pire encore, les pirates peuvent transformer votre ordinateur en "mort-vivant", l'utiliser pour attaquer d'autres ordinateurs / réseaux et commettre des actes illégaux.

- Si les programmes et les fichiers ne sont pas en cours d'exécution ou ne s'ouvrent pas, une photo électronique ou un spectacle de lumière à l'écran, l'ordinateur doit être installé avec un nouveau système d'exploitation ou au cas où le pirate n'aurait pas cassé les fichiers de sauvegarde. Vous devrez restaurer les paramètres précédents de votre ordinateur.

- Si Laissez-le tranquille, ne le vérifiez pas, votre ordinateur peut devenir complètement inutile et vous devrez probablement réinstaller votre système d'exploitation ou en acheter un nouveau.