Contenu

Les pirates non éthiques (au mauvais sens du terme) recherchent toujours les points faibles du réseau afin de s'introduire dans le système de sécurité de votre entreprise et d'obtenir des informations confidentielles ou nouvelles. Certains hackers, appelés hackers noirs, prennent plaisir à faire des ravages dans les systèmes de sécurité. Et certains hackers le font pour de l'argent. Quelle que soit la raison, les pirates informatiques sont un cauchemar pour les entreprises et les organisations de tous niveaux. Les cibles préférées des pirates sont les grandes entreprises, les banques, diverses institutions financières, les institutions de sécurité. Cependant, les menaces de piratage peuvent être évitées si des mesures de sécurité appropriées sont prises à temps.

Pas

1 Lisez les forums. C'est une bonne idée de lire les forums de piratage pour recueillir les informations dont vous avez besoin sur les dernières techniques de piratage et de protection. Un bon forum de piratage peut être trouvé sur http://zero-security.org

1 Lisez les forums. C'est une bonne idée de lire les forums de piratage pour recueillir les informations dont vous avez besoin sur les dernières techniques de piratage et de protection. Un bon forum de piratage peut être trouvé sur http://zero-security.org  2 Modifiez immédiatement le mot de passe par défaut. Certains logiciels définissent leur propre mot de passe par défaut afin que vous puissiez vous connecter à votre compte pour la première fois après l'installation ; il est extrêmement imprudent de laisser le mot de passe inchangé.

2 Modifiez immédiatement le mot de passe par défaut. Certains logiciels définissent leur propre mot de passe par défaut afin que vous puissiez vous connecter à votre compte pour la première fois après l'installation ; il est extrêmement imprudent de laisser le mot de passe inchangé.  3 Définir les points d'entrée. Installez le logiciel de numérisation approprié pour identifier les points d'entrée d'Internet vers l'intranet de votre entreprise. Toute attaque sur le réseau doit partir de ces points. Déterminer ces points d'entrée n'est pas une tâche facile. Il est préférable de demander l'aide d'un pirate informatique expérimenté qui possède des compétences en sécurité réseau pour effectuer cette procédure.

3 Définir les points d'entrée. Installez le logiciel de numérisation approprié pour identifier les points d'entrée d'Internet vers l'intranet de votre entreprise. Toute attaque sur le réseau doit partir de ces points. Déterminer ces points d'entrée n'est pas une tâche facile. Il est préférable de demander l'aide d'un pirate informatique expérimenté qui possède des compétences en sécurité réseau pour effectuer cette procédure.  4 Effectuez des tests pour identifier les attaques et les impacts sur le réseau. En effectuant des tests pour identifier les attaques et les impacts sur le réseau, vous pouvez identifier les vulnérabilités du réseau auxquelles les utilisateurs externes et internes peuvent accéder. Une fois ces points identifiés, vous pouvez empêcher les attaques externes et corriger les bogues de sécurité qui pourraient être des points d'entrée pour les attaquants. Des tests de faiblesse doivent être effectués en tenant compte de la possibilité d'attaques externes et internes.

4 Effectuez des tests pour identifier les attaques et les impacts sur le réseau. En effectuant des tests pour identifier les attaques et les impacts sur le réseau, vous pouvez identifier les vulnérabilités du réseau auxquelles les utilisateurs externes et internes peuvent accéder. Une fois ces points identifiés, vous pouvez empêcher les attaques externes et corriger les bogues de sécurité qui pourraient être des points d'entrée pour les attaquants. Des tests de faiblesse doivent être effectués en tenant compte de la possibilité d'attaques externes et internes.  5 Assurer la formation des utilisateurs. Toutes les mesures nécessaires doivent être prises pour éduquer les utilisateurs sur les techniques de sécurité nécessaires pour minimiser les risques. Vous pouvez effectuer des tests socio-techniques pour déterminer le niveau de sensibilisation des utilisateurs à la sécurité du réseau. Tant que tous les utilisateurs ne sont pas conscients de tous les facteurs liés à la sécurité du réseau, la sécurité n'est pas complète.

5 Assurer la formation des utilisateurs. Toutes les mesures nécessaires doivent être prises pour éduquer les utilisateurs sur les techniques de sécurité nécessaires pour minimiser les risques. Vous pouvez effectuer des tests socio-techniques pour déterminer le niveau de sensibilisation des utilisateurs à la sécurité du réseau. Tant que tous les utilisateurs ne sont pas conscients de tous les facteurs liés à la sécurité du réseau, la sécurité n'est pas complète.  6 Configurez les pare-feu. Un pare-feu, s'il n'est pas correctement configuré, peut être une porte ouverte pour tout intrus. Par conséquent, il est essentiel d'établir des règles d'utilisation du trafic à travers le pare-feu, ce qui sera utile pour faire des affaires. Le pare-feu doit avoir ses propres paramètres, selon le côté où vous abordez la sécurité du réseau de votre organisation. De temps en temps, une analyse de la composition et de la nature du trafic est nécessaire pour maintenir la sécurité du réseau.

6 Configurez les pare-feu. Un pare-feu, s'il n'est pas correctement configuré, peut être une porte ouverte pour tout intrus. Par conséquent, il est essentiel d'établir des règles d'utilisation du trafic à travers le pare-feu, ce qui sera utile pour faire des affaires. Le pare-feu doit avoir ses propres paramètres, selon le côté où vous abordez la sécurité du réseau de votre organisation. De temps en temps, une analyse de la composition et de la nature du trafic est nécessaire pour maintenir la sécurité du réseau.  7 Mettre en œuvre et utiliser une politique de mot de passe. Utilisez une règle de mot de passe solide à sept caractères, à la fois sécurisée et facile à mémoriser. Le mot de passe doit être changé tous les 60 jours. Le mot de passe doit être composé de lettres et de chiffres pour le rendre plus unique.

7 Mettre en œuvre et utiliser une politique de mot de passe. Utilisez une règle de mot de passe solide à sept caractères, à la fois sécurisée et facile à mémoriser. Le mot de passe doit être changé tous les 60 jours. Le mot de passe doit être composé de lettres et de chiffres pour le rendre plus unique.  8 Utilisez l'authentification sans mot de passe. Quelles que soient les règles décrites ci-dessus, le mot de passe est moins sécurisé que les clés SSH ou VPN. Pensez donc à utiliser ces technologies ou des technologies similaires. Utilisez des cartes à puce et d'autres technologies avancées dans la mesure du possible.

8 Utilisez l'authentification sans mot de passe. Quelles que soient les règles décrites ci-dessus, le mot de passe est moins sécurisé que les clés SSH ou VPN. Pensez donc à utiliser ces technologies ou des technologies similaires. Utilisez des cartes à puce et d'autres technologies avancées dans la mesure du possible.  9 Supprimez les commentaires dans le code source du site. Les commentaires utilisés dans le code source peuvent contenir des informations indirectes qui peuvent aider à pirater le site, parfois même des noms d'utilisateur et leurs mots de passe. Tous les commentaires qui semblent inaccessibles aux utilisateurs externes doivent également être supprimés, car il existe des méthodes pour voir le code source dans presque toutes les applications Web.

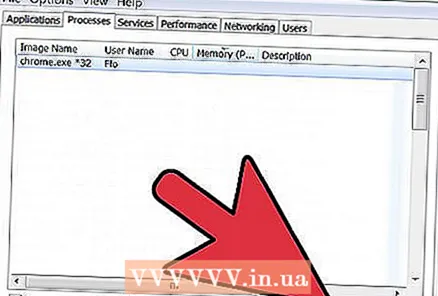

9 Supprimez les commentaires dans le code source du site. Les commentaires utilisés dans le code source peuvent contenir des informations indirectes qui peuvent aider à pirater le site, parfois même des noms d'utilisateur et leurs mots de passe. Tous les commentaires qui semblent inaccessibles aux utilisateurs externes doivent également être supprimés, car il existe des méthodes pour voir le code source dans presque toutes les applications Web.  10 Supprimez les services inutiles des appareils. Il n'est pas nécessaire de dépendre de la fiabilité des modules que vous n'utilisez pas réellement.

10 Supprimez les services inutiles des appareils. Il n'est pas nécessaire de dépendre de la fiabilité des modules que vous n'utilisez pas réellement.  11 Supprimez les pages de démarrage, les pages de test et les applications fournies avec votre logiciel de serveur Web. Ils peuvent être un point faible pour une attaque, car ils sont les mêmes pour de nombreux systèmes et l'expérience de leur craquage peut être facilement utilisée.

11 Supprimez les pages de démarrage, les pages de test et les applications fournies avec votre logiciel de serveur Web. Ils peuvent être un point faible pour une attaque, car ils sont les mêmes pour de nombreux systèmes et l'expérience de leur craquage peut être facilement utilisée.  12 Installez un logiciel antivirus. Les systèmes de détection d'intrusion et les logiciels antivirus peuvent être mis à jour régulièrement, voire quotidiennement. Une version mise à jour de l'antivirus est nécessaire car elle détecte les derniers virus connus.

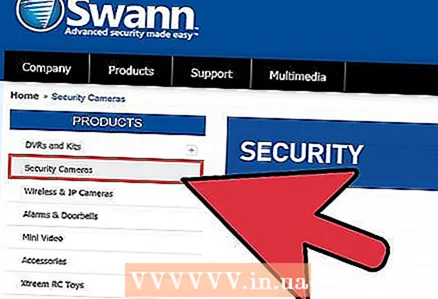

12 Installez un logiciel antivirus. Les systèmes de détection d'intrusion et les logiciels antivirus peuvent être mis à jour régulièrement, voire quotidiennement. Une version mise à jour de l'antivirus est nécessaire car elle détecte les derniers virus connus.  13 Assurer la sécurité physique. En plus de garantir la sécurité intrinsèque de votre réseau, vous devez penser à la sécurité physique de votre organisation. Jusqu'à ce que votre organisation dispose d'un système de sécurité complet, tout attaquant peut simplement se promener dans le bureau pour obtenir les informations dont il a besoin. Par conséquent, il est impératif que tous les mécanismes de sécurité physique de votre organisation, ainsi que les mécanismes techniques, soient pleinement fonctionnels et efficaces.

13 Assurer la sécurité physique. En plus de garantir la sécurité intrinsèque de votre réseau, vous devez penser à la sécurité physique de votre organisation. Jusqu'à ce que votre organisation dispose d'un système de sécurité complet, tout attaquant peut simplement se promener dans le bureau pour obtenir les informations dont il a besoin. Par conséquent, il est impératif que tous les mécanismes de sécurité physique de votre organisation, ainsi que les mécanismes techniques, soient pleinement fonctionnels et efficaces.

Conseils

- Les versions de système d'exploitation moins courantes telles que Mac OS, Solaris ou Linux sont moins attaquées par les pirates et ont moins de virus connus écrits pour elles. Mais, l'utilisation d'un tel système d'exploitation ne sera pas en mesure de vous protéger pleinement.

- Sauvegardez vos fichiers régulièrement.

- Pratiquez une utilisation sûre de l'ordinateur et d'Internet.

- Installez la nouvelle version uniquement après avoir complètement supprimé l'application.

- N'ouvrez jamais les pièces jointes dans les messages de personnes inconnues.

- Embauchez des experts en sécurité informatique formés au piratage et à la sécurité pour garantir la fiabilité de votre réseau et empêcher les tentatives d'attaque.

- Utilisez le navigateur Firefox au lieu de Microsoft Explorer car il est plus sûr. Désactivez quand même JavaScript, Active X, Java et d'autres astuces inutiles. Activez-les uniquement pour les sites de confiance.

- Utilisez toujours des versions logicielles mises à jour. Sinon, cela pourrait attirer des attaquants.

Avertissements

- Si vous êtes à Singapour et qu'aucune de ces étapes ne vous a aidé, contactez immédiatement les autorités pour éviter de gros problèmes. Les autorités préfèrent rechercher un pirate informatique plutôt que votre logiciel illégal. Être arrêté ou condamné à une amende pour avoir utilisé des logiciels illégaux vaut mieux que d'avoir des problèmes constants avec des attaques sur votre réseau ou d'être licencié.

De quoi avez-vous besoin

- Connaissance des systèmes en réseau

- Connaissance des opérations de base du réseau

- Logiciel de numérisation

- Logiciel antivirus

- Mécanismes de sécurité physique

- Expert avec des connaissances en piratage